jueves, 6 de diciembre de 2007

ekoparty rulez!!

www.ekoparty.com.ar

sábado, 24 de noviembre de 2007

Ya llega la ekoparty security conference!

Falta menos de una semana para la ekoparty y los organizadores estamos gratamente sorprendidos con la repercusión que esta teniendo el evento.

No solamente con la calidad de los Speakers que han decidido participar, de los cuales hay muchos que ya han sido oradores en otras reconocidas conferencias como Black Hat, Defcon, HITB, CanSecWest, Deepsec, etc. sino también con la cantidad de gente que va a asistir.

Al momento, ya han sacado su entrada gente de Brasil, Chile, Uruguay, Bolivia, Colombia y México, mientras que del interior del país también esta viniendo gente de Córdoba, Santa Fe, Mendoza, Tierra del Fuego, Misiones y muchas provincias mas.

La ekoparty ya se convirtió en un evento imperdible y único en Latinoamérica, no se la pierdan!!! :)

Al momento, ya han sacado su entrada gente de Brasil, Chile, Uruguay, Bolivia, Colombia y México, mientras que del interior del país también esta viniendo gente de Córdoba, Santa Fe, Mendoza, Tierra del Fuego, Misiones y muchas provincias mas.

La ekoparty ya se convirtió en un evento imperdible y único en Latinoamérica, no se la pierdan!!! :)

viernes, 16 de noviembre de 2007

Ganadores del DC3 Challenge 2007

Se encuentra publicado el nombre de los ganadores del DC3 Challenge 2007, un desafío forense organizado por el DoD Cyber Crime Center de los EEUU.

El DC3 Challenge tiene como objetivo promover dentro de la comunidad forense informática la investigación de nuevas herramientas, técnicas y metodologías.

Los participantes de la competencia son divididos en las siguientes categorías: Académica, Civil, Comercial, Gobierno y Militar, y compiten por ser los ganadores de su categoría y por ser el Gran Campeón del año.

En esta edición del evento, no se han presentado participantes en las categorías Comercial y Gobierno, mientras que los ganadores de las otras categorías son:

Los participantes de la competencia son divididos en las siguientes categorías: Académica, Civil, Comercial, Gobierno y Militar, y compiten por ser los ganadores de su categoría y por ser el Gran Campeón del año.

En esta edición del evento, no se han presentado participantes en las categorías Comercial y Gobierno, mientras que los ganadores de las otras categorías son:

- Académica: TOTAL RECALL (Sam Houston State University)

- Civil: Hacker Factor (Colorado)

- Militar: AWGN (Air Force Communications Agency)

El Gran Campeón del 2007 fue TOTAL RECALL, mientras que Hacker Factor había ganado en su categoría en el 2006 y volvió a hacerlo en el 2007.

Llama la atención que no se hayan presentado participantes en las categorías Comercial y Gobierno. El año pasado, AccessData, creador de la herramienta FTK, fue el ganador de la categoría Comercial y Gran Campeón del 2006.

Algunos de los desafíos de esta edición incluyeron:

Llama la atención que no se hayan presentado participantes en las categorías Comercial y Gobierno. El año pasado, AccessData, creador de la herramienta FTK, fue el ganador de la categoría Comercial y Gran Campeón del 2006.

Algunos de los desafíos de esta edición incluyeron:

- Eye on Encryption

- BitLocker Bust

- Password Protected Files

- PAX File Breaker

- Data Recovery

- CD - Erased Data

- Damaged DVD - Broken DVD with Erased Data

- Damaged DVD - Cut Damaged DVD - Missing Pieces

- Damaged CD - Scratched

- Sizzling Thumb Drive

- Image Analysis

- Real vs. Fake

- Timeline

- Steganography Tracks

- Audio Steg

Los ganadores de la competencia reciben una entrada gratuita, mas todos los gastos pagos, para la DoD Cyber Crime Conference en St. Louis, MO.

Vale mencionar que solamente los ciudadanos de EEUU pueden aspirar a recibir el premio, mientras que los participantes internacionales pueden competir solamente por el honor.

jueves, 15 de noviembre de 2007

Curso Forense en la UCSE

En el día de ayer estuve en la Ciudad de Santiago del Estero dictando un curso que se titulo "Introducción a la Informática Forense".

Fue mi primera vez en Santiago y si bien no tuve mucho tiempo para conocer la ciudad, lo poco que ví me gusto mucho.

El curso se realizó en la Universidad Católica de esa ciudad y tuvo una convocatoria bastante interesante para un tema tan particular como el forense.

Desde aquí les mando un saludo a todos los que asistieron!

El curso se realizó en la Universidad Católica de esa ciudad y tuvo una convocatoria bastante interesante para un tema tan particular como el forense.

Desde aquí les mando un saludo a todos los que asistieron!

domingo, 11 de noviembre de 2007

Nike 10K Buenos Aires

Hoy se realizó la maraton Nike 10K en los Bosques de Palermo y este año yo fui uno de los 25.000 corredores que participaron en Buenos Aires.

Para todos aquellos que se burlaron cuando les comenté que iba a correr los 10K, les cuento que realicé los 10 kilometros en 1 hora y 2 minutos. Un tiempo bastante bueno para un corredor amateur.

Lo más duro fue levantarse un Domingo a las 7 AM para largar a las 8:30 en Palermo.

Para todos aquellos que se burlaron cuando les comenté que iba a correr los 10K, les cuento que realicé los 10 kilometros en 1 hora y 2 minutos. Un tiempo bastante bueno para un corredor amateur.

Lo más duro fue levantarse un Domingo a las 7 AM para largar a las 8:30 en Palermo.

Durante el mismo día, alrededor de 150.000 corredores de otras ciudades de Latinoamérica también participaron de este evento.

Con medalla y todo... ;)

Si bien hice un buen tiempo, aspiraba a correrlo en menos. Lamentablemente llegué el fin de semana muy cansado de la Ciudad de Córdoba, donde estuve unos días por trabajo.

Y si... mi vuelo tenía que retrasarse y pasé varias horas conociendo el aeropuerto de Córdoba. En la siguiente foto pueden ver que mi vuelo de las 21:40 se encontraba demorado para las 22:3o, lo que no aparece allí es que originalmente tenía que haber salido a las 19:30 y que el vuelo fue pospuesto para las 21:40.

Y si... mi vuelo tenía que retrasarse y pasé varias horas conociendo el aeropuerto de Córdoba. En la siguiente foto pueden ver que mi vuelo de las 21:40 se encontraba demorado para las 22:3o, lo que no aparece allí es que originalmente tenía que haber salido a las 19:30 y que el vuelo fue pospuesto para las 21:40.

El poco tiempo libre que tengo se lo estoy dedicando a la ekoparty, así que no esperen artículos técnicos hasta después del evento.

viernes, 26 de octubre de 2007

ekoparty en Clarín

Hoy en Clarín, el gran diario argentino, salió una mención a la ekoparty security conference que se llevará a cabo el 30 de Noviembre y el 1 de Diciembre en el Hotel Bauen de la Ciudad de Buenos Aires.

En la versión impresa del diario pueden encontrar el articulo en la página 42.

También lo pueden encontrar en la versión online del diario en este link:

http://www.clarin.com/diario/2007/10/26/sociedad/s-04220.htm

Si todavía no tienen su entrada dense prisa porque hay cupos limitados y se están por agotar muy pronto!!

En la versión impresa del diario pueden encontrar el articulo en la página 42.

También lo pueden encontrar en la versión online del diario en este link:

http://www.clarin.com/diario/2007/10/26/sociedad/s-04220.htm

Si todavía no tienen su entrada dense prisa porque hay cupos limitados y se están por agotar muy pronto!!

domingo, 21 de octubre de 2007

Hashing con md5deep

Se encuentra disponible la versión 2.0 de md5deep de Jesse Kornblum, una herramienta multi-plataforma que sirve para comprobar la integridad de los archivos utilizando una firma "hash" de los mismos.

Se encuentra disponible la versión 2.0 de md5deep de Jesse Kornblum, una herramienta multi-plataforma que sirve para comprobar la integridad de los archivos utilizando una firma "hash" de los mismos.md5deep puede realizar el hashing de los archivos utilizando los algoritmos MD5, SHA-1, SHA-256, Tiger o Whirlpool. Funciona bajo Windows, Linux, xBSD, Mac OS X, OpenSolaris y HP/UX, y dentro de sus principales características podemos encontrar:

- Operación Recursiva: examina recursivamente dentro de un árbol de directorios y realiza un hash de cada archivo encontrado.

- Comparación: puede aceptar una lista de hashes y compararla con un grupo de archivos.

- Estimación de Tiempo: puede calcular el tiempo estimado cuando procesa archivos muy grandes.

- Hashing por Pedazos: puede realizar el hashing de archivos separados en bloques.

- Tipo de Archivo: realiza el hashing solo a un determinado tipo de archivo como block devices, archivos comunes, etc.

En el siguiente ejemplo, realizamos un hashing recursivo de todos los archivos que se encuentran dentro del directorio "/bin", para ello utilizamos la sintaxis: "md5deep -r /bin"

También podríamos redireccionar la salida a un archivo, para crear un "set de hashes":

md5deep -r /bin > hash-bin.txt

y luego con la opción "-m" podríamos comparar que archivos que se encuentran dentro del directorio "/bin" tienen el mismo hash que alguno de los que se encuentra dentro de "hash-bin.txt":

md5deep -m hash-bin.txt -r /bin/

con la opción "-x" podríamos visualizar solamente los archivos que se encuentran dentro del directorio "/bin" y cuyo hash no es igual a ninguno de los que se encuentra dentro del archivo "hash-bin.txt":

md5deep -x hash-bin.txt -r /bin/

Esto es muy útil para la búsqueda de archivos en un sistema, o para comparar nuestros archivos con una lista de hashes de rootkits o backdoors conocida.

Dentro de las nuevas features de md5deep, podemos encontrar soporte para los hash sets de EnCase (archivos .hash), soporte para archivos que poseen caracteres Unicode en su nombre bajo Windows, y algunos Bugs corregidos.

jueves, 18 de octubre de 2007

ekoparty security conference!

Ya se encuentra abierta la registración para la ekoparty security conference que tendrá lugar en Buenos Aires el 30 de Noviembre y 1 de Diciembre en el Hotel Bauen!

Al ser uno de los Organizadores de la ekoparty, me alegra mucho poder anunciar esto en mi Blog después de taaaanto trabajo. Creo que si todo el grupo de Organización hubieramos sabido de antemano a lo que nos enfrentabamos lo hubieramos pensado dos veces... y todavía no termina :)

En el website de la ekoparty www.ekoparty.com.ar ya se encuentra disponible una lista de los Oradores confirmados, y próximamente confirmaremos algunos más. Muchos de estos Oradores han presentado en conferencias de primer nivel como la Black Hat, HITB y otras.

Yo también realizaré una presentación llamada "Antiforensics 101". Debido a todas las tareas organizativas del evento aun no he tenido tiempo de agregar al website una descripción de la charla y mi bio, pero lo agregaré cuanto antes.

Hasta el 31 de Octubre tienen la entrada con descuento, asi que registrense YA!!

lunes, 15 de octubre de 2007

IMF 2007 - Presentaciones Disponibles

Se encuentran disponibles las presentaciones de la IMF 2007 - International Conference on IT-Incident Management & IT-Forensics que tuvo lugar en Stuttgart, Alemania.

Se encuentran disponibles las presentaciones de la IMF 2007 - International Conference on IT-Incident Management & IT-Forensics que tuvo lugar en Stuttgart, Alemania.La IMF 2007 presento las siguientes sesiones:

- Key Note About the Role of IT Security in The Information Society

- A Common Process Model for Incident Response and Computer Forensics

- IT Incident Management and Structured Documentation

- Proposal Of A System For Computer-Based Case And Evidence Management

- Information-Sharing System for Vulnerability Information Dissemination in Large-Scale Organization

- IT based crime: Evidence Collection & Legal Restrictions in Investigation Cases

- A Case Study on Constructing a Security Event Management System

- Taxonomy of Anti-Computer Forensics Threats

- Testing Forensic Hash Tools onSparse Files

- Towards Reliable Rootkit Detection in Live Response

- The Security Landscape in a Converged IP World

- WS 1 “Computer Forensics: High-tech tools for a high-tech problem”

- WS 2 "Octave - Operationally Critical Threat, Asset, and Vulnerability EvaluationSM"

- WS 3 "Memory Analysis on the Microsoft Windows Platform"

- WS 4 "Workshop on X.805 Security architecture for systems providing end-to-end communications"

- WS 5 "Virtualisation of forensic Images"

Tambien les dejo un documento llamado "Windows Memory Analysis Cheat Sheet" que sumariza los comandos y herramientas utilizados por Osterberg y Schuster para su Work Shop de analisis de memoria llamado "Memory Analysis on the Microsoft Windows Platform".

jueves, 11 de octubre de 2007

Clonando SIM Cards y Desmantelando Tu Celular

Para los cellphone freakies les presento un documento muy ilustrativo sobre como clonar tarjetas SIM, y un website que te muestra paso por paso como desmantelar diferentes modelos de celulares.

Esta guía de clonado de tarjetas SIM fue escrita en el 2002 y fue una de las primeras en presentar a la telefonía móvil como evidencia digital en la comunidad forense. Si bien esta guía ya tiene unos años, no hay mucha información sobre este tema y todo lo expuesto es 100% aplicable en la actualidad.

Esta guía de clonado de tarjetas SIM fue escrita en el 2002 y fue una de las primeras en presentar a la telefonía móvil como evidencia digital en la comunidad forense. Si bien esta guía ya tiene unos años, no hay mucha información sobre este tema y todo lo expuesto es 100% aplicable en la actualidad.

Hace unos días estaba Webeando y encontré un site llamado "The Home Of Dismantle Instructions For Mobile Phones", en donde como su nombre lo indica, se muestra paso por paso como desmantelar diferentes modelos de celulares.

Algunas fotos del desmantelamiento de un Motorola V3...

Algunas fotos del desmantelamiento de un Motorola V3...

domingo, 7 de octubre de 2007

Recuperando Archivos Borrados con Scalpel

Scalpel es un programa Open Source para recuperar archivos borrados basado originalmente en foremost pero mucho mas rápido y eficiente.

Scalpel es un programa Open Source para recuperar archivos borrados basado originalmente en foremost pero mucho mas rápido y eficiente.Scalpel utiliza una técnica llamada In-Place File Carving. El File Carving es una conocida técnica para recuperar archivos borrados que consiste en identificar una secuencia de caracteres que algunos archivos utilizan en su comienzo y en su final. Por ejemplo, un archivo JPEG utiliza la secuencia "\xff\xd8\xff\xe0\x00\x10" en su comienzo, y la secuencia "\xff\xd9" en su final.

El File Carving es efectivo pero consume mucho espacio y tiempo, ya que copia todos los datos desde la secuencia de comienzo al final en un nuevo archivo, mientras que el In-Place File Carving simplemente loguea las posiciones de comienzo y final de los archivos, también lleva cuenta de los sectores que ya han sido asignados a un archivo, y permite acceder los archivos encontrados a través de un sistema de archivos virtual.

Scalpel puede ser compilado en Linux, Windows o Mac OS X de una forma muy sencilla. Para utilizarlo debemos indicarle cual es el archivo de configuración, en donde guarda las firmas de comienzo y final de los archivos, y cual es la imagen del disco que vamos a utilizar.

Hay que tener en cuenta que debemos quitar los comentarios de las firmas que queremos buscar en el archivo de configuración, y previamente debemos de haber realizado la imagen de un disco o una partición.

Para realizar la imagen de un disco pueden ver mi post "Adquisición de un sistema Windows sobre la red utilizando DD y Netcat".

Para realizar la imagen de un disco pueden ver mi post "Adquisición de un sistema Windows sobre la red utilizando DD y Netcat".

domingo, 23 de septiembre de 2007

No es una... BOMBA!

Hace unos días se armó un gran revuelo a causa de una estudiante del MIT que fue detenida en un aeropuerto por llevar algo que ella consideraba “arte”.

La pieza en cuestión, era una sudadera que al frente tenía pegado un circuito plástico junto a una batería de 9 voltios.

La pieza en cuestión, era una sudadera que al frente tenía pegado un circuito plástico junto a una batería de 9 voltios.

Creo que cualquier persona en el mundo conoce lo paranoicos que son en los aeropuertos de EEUU, no solo los de TSA, sino también los de Migraciones. Por ello es que muchos han comenzado a tomarse este hecho con un poco de gracia ;)

Más info:

jueves, 20 de septiembre de 2007

Opciones de Seguridad en MacOSX

Siempre fui un gran detractor de las Mac, y solía llamarlas MacinTrash o MacinCrap, pero desde que Mac se paso a Intel con las MacBook estoy totalmente enamorado de estas laptops.

Si bien MacOSX esta basado en FreeBSD, todos los días descubro algo nuevo de este SO, y para quienes nos encontramos en el campo forense no esta de más conocer algunos de sus "artifacts".

Este es un screenshot de la configuración de seguridad de mi MacBook "Negra" ;)

Si bien MacOSX esta basado en FreeBSD, todos los días descubro algo nuevo de este SO, y para quienes nos encontramos en el campo forense no esta de más conocer algunos de sus "artifacts".

Este es un screenshot de la configuración de seguridad de mi MacBook "Negra" ;)

Una de las features que más me gusto es FileVault, que automáticamente cifra todo el contenido de tu Home utilizando AES de 128 bits, y permite la creación de un Master Password para descifrar el Home en caso de que un usuario se haya olvidado el password o haya abandonado la empresa.

Otras opciones interesantes son la "Encrypted Virtual Memory", que cifra todo el contenido de la RAM que es utilizado para swap, y "Permanent file deletion", que permite borrar los archivos utilizando un algoritmo de 7 pasadas sobre estos.

Por default Bluetooth esta activado, por lo que es recomendable desactivarlo si no lo vamos a usar, y lo mismo pasa con el control remoto infrarojo que viene con la MacBook.

Otras opciones interesantes son la "Encrypted Virtual Memory", que cifra todo el contenido de la RAM que es utilizado para swap, y "Permanent file deletion", que permite borrar los archivos utilizando un algoritmo de 7 pasadas sobre estos.

Por default Bluetooth esta activado, por lo que es recomendable desactivarlo si no lo vamos a usar, y lo mismo pasa con el control remoto infrarojo que viene con la MacBook.

Si quieren revisar un poco más en detalle las features de seguridad de MacOSX aquí pueden encontrar más información.

sábado, 15 de septiembre de 2007

La Escena Del Crimen

Imaginen que son llamados como peritos forenses a un allanamiento, y al llegar se encuentran con la siguiente escena del crimen, por donde comenzarían a trabajar ?

El solo tener que pensar en todas las cosas que debemos tener en cuenta es un gran dolor de cabeza, pero una improvisada lista de ítems podría ser esta:

- Lo mas importante es nuestra seguridad, así que imaginemos que los peritos criminalísticos han retirado los fusiles apoyados en la pared y la pistola que esta en la mesa, y han recolectado huellas digitales, restos orgánicos, evidencias, etc.

- Solamente tenemos los equipos informáticos. Un primer paso seria realizar un inventario de todo lo encontrado, fotografiar las pantallas, la disposición de los dispositivos y como estos se encuentran conectados.

- Si estamos seguros de que no vamos a modificar la evidencia podríamos verificar por procesos corriendo, conexiones realizadas, etc.

- Luego desconectaríamos a estos dispositivos de la red, y según el sistema operativo, en este caso puedo ver OSX, Windows y Linux, deberíamos proceder a apagar las computadoras, desenchufar el cable de energía del gabinete, o mandar a hibernar al equipo según cada caso, para poder conservar el estado de la memoria y evitar modificar la evidencia.

- También puedo ver un iPhone, o tal vez sea un iPod, y discos de almacenamiento externo. Todo esto, junto a los otros dispositivos, deberían ser debidamente guardados y etiquetados para ser llevados al laboratorio. Por supuesto asegurándonos de en ningún comprometer la cadena de custodia.

Una vez en el laboratorio, allí comienza la verdadera diversión, principalmente cuando descubramos que no tenemos suficiente espacio en disco para realizar las imágenes de todos los dispositivos encontrados, que debemos analizar cientos de Gigas de información en diferentes sistemas operativos, y hasta que tenemos que analizar dispositivos celulares.

Pero eso es solo un detalle, como alivio sabemos que solamente con esta imagen de la escena del crimen podemos demostrar que el sospechoso no se dedicaba al diseño de páginas web.

Esta imagen pertenece a la "oficina" de David Maynor, el mismo que fue echado del X-Force de ISS por presentar en la Black Hat un bug 0-day en los routers Cisco, y cuando le preguntaron "que hacia para vivir ?" ya que tenia tantas computadoras, armas, drogas y efectivo en su oficina, respondió... "I fix problems". :)

jueves, 13 de septiembre de 2007

Certificaciones de Análisis Forense

Todos los que trabajamos en IT conocemos la importancia de las certificaciones hoy en día, no solo para probar nuestros conocimientos, sino también para conseguir un mejor sueldo.

Todos los que trabajamos en IT conocemos la importancia de las certificaciones hoy en día, no solo para probar nuestros conocimientos, sino también para conseguir un mejor sueldo.Para todos los interesados en comenzar a especializarse en el análisis forense, aquí les dejo una lista de las certificaciones más conocidas:

Certificaciones de Fabricantes

Certificaciones Genéricas

- SANS GCFA, "GIAC Certified Forensics Analyst"

- CHFI, "Computer Hacking Forensic Investigator"

- CFCE, "Certified Forensic Computer Examiner"

- CCE, "Certified Computer Examiner"

- CCFT, "Certified Computer Forensic Technician"

Cual es la mejor ? eso depende de los objetivos de cada uno, pero puedo decirles que haciendo una búsqueda de empleos en el campo forense he visto que las más solicitadas son la EnCE, GCFA y ACE. Generalmente se solicita una de estas en conjunto con alguna otra de seguridad como la CISSP.

domingo, 9 de septiembre de 2007

Bin Laden esta muerto

Esto es lo que Neal Krawetz no duda en sentenciar después de haber visto el ultimo video de Bin Laden del 7 de Septiembre.

Neal Krawetz es un reconocido experto en seguridad y en la ultima Black Hat realizo una presentación sobre como detectar modificaciones en una imagen digital. Después de esta presentación, muchos hackers alrededor del mundo suelen enviarle fotos para que el pueda analizarlas y detectar adulteraciones.

Cada vez que aparece un nuevo video de Al Qaeda, Neal es consultado sobre la veracidad de los mismos, y lo mas interesante es que para la comunidad hacker, Neal tiene mas credibilidad que la propia CIA.

En mi post del 23 de Agosto "Una imagen vale mas..." tienen un poco mas de detalle sobre las técnicas utilizadas por Neal, y si quieren saber más sobre el análisis del video pueden visitar su Blog: http://www.hackerfactor.com/blog/

lunes, 3 de septiembre de 2007

DRFWS 2007 - Presentaciones Disponibles

La DRFWS (Digital Forensic Research Workshop) es una prestigiosa conferencia en donde se presentan los últimos trabajos realizados por la comunidad forense.

La DRFWS (Digital Forensic Research Workshop) es una prestigiosa conferencia en donde se presentan los últimos trabajos realizados por la comunidad forense.Las presentaciones de este año ya se encuentran disponibles, y es importante destacar los trabajos realizados en el área de memoria volátil.

La DRFWS 2007 presento las siguientes sesiones:

SESSION 1: Physical Devices

- Forensic Memory Analysis: From Stack and Code to Execution History.

- BodySnatcher: Towards Reliable Volatile Memory Acquisition by Software.

- The VAD Tree: A Process-Eye View of Physical Memory.

SESSION 2: Search Techniques

- Multi-Resolution Similarity Hashing.

- Digital Forensic Text String Searching: Improving Information Retrieval Effectiveness by Thematically Clustering Search Results.

- Specifying Digital Forensics: A Forensics Policy Approach.

SESSION 3: Log Files

- Introducing the Microsoft Vista Log File Format.

- Automated Windows Event Log Forensics.

- Analyzing Multiple Logs for Forensic Evidence.

SESSION 4: Tools

- Capture - A Tool for Behavioral Analysis of Applications and Documents.

- File Marshal: Automatic Extraction of Peer-to-Peer Data.

- A Brief Study of Time.

SESSION 5: File Extraction / Carving

- Massive Threading: Using GPUs to Increase the Performance of Digital Forensics Tools.

- Carving Contiguous and Fragmented Files with Object Validation.

SESSION 6: Low Level Digital Evidence

- An Efficient Technique for Enhancing Forensic Capabilities of Ext2 File System.

- Issues with Imaging Drives Containing Faulty Sectors.

- Forensic Data Recovery and Examination of Magnetic Swipe Card Cloning Devices.

domingo, 26 de agosto de 2007

Investigando a Safari en MacOSX

Mientras disfruto de la "iLife" con mi nueva MacBook Negra, me puse a investigar que podía encontrar relacionado al análisis forense en MacOSX y me tope con un toolkit muy interesante llamado SFT.

Mientras disfruto de la "iLife" con mi nueva MacBook Negra, me puse a investigar que podía encontrar relacionado al análisis forense en MacOSX y me tope con un toolkit muy interesante llamado SFT.SFT significa "Safari Forensic Tools" y contiene un set de programas muy interesantes para analizar a Safari en MacOSX. Podemos descargar SFT en dos formatos, uno con los binarios para Linux y otro con el código fuente para ser compilado en OSX o Linux.

Safari en OSX, guarda en el directorio "/Users/(usuario)/Library/Safari" la mayoría de los archivos que utiliza:

- History.plist: historial de las paginas web visitadas.

- Downloads.plist: historial de los archivos descargados.

- Bookmarks.plist: listado de las URL guardadas.

- Icons/: cache con los archivos favicon.ico.

Los archivos binarios "property list" o ".plist" suelen ser usados para guardar la configuración de los usuarios, similar a la Registry en Windows. (Mas info: en.wikipedia.org/wiki/Plist)

Ahora veamos de que forma podemos extraer información de estos archivos:

- History.plist:

KFS$ ./safari_hist /Users/KFS/Library/Safari/History.plist

El comando "safari_hist" extraerá del archivo "History.plist" la URL del website visitado, la fecha y hora de la ultima visita, la cantidad de visitas y el nombre de la pagina.

- Bookmarks.plist:

KFS$ ./safari_bm /Users/KFS/Library/Safari/Bookmarks.plist

El comando "safari_bm" extraerá del archivo "Bookmarks.plist" la URL del website guardado, su titulo y bajo que sección se encontraba.

- Downloads.plist:

KFS$ ./safari_downloads /Users/KFS/Library/Safari/Downloads.plist

El comando "safari_downloads" extraerá del archivo "Downloads.plist" la URL del website desde donde se descargo el archivo, los bytes transmitidos, el lugar donde se guardo el archivo y en que estado finalizo la descarga.

- Icons/:

La versión 2.x de Safari guarda un cache de los archivos "favicon.ico" y metadatos relacionados de cada website en un directorio con este formato:

"/Users/(usuario)/Library/Safari/Icons/XX/XX/xxxxxxxxxx-xxxxxxxxxx.cache".

El comando "safari_icon_osx" extrae del archivo ".cache" la URL del website que contenía el archivo favicon.ico y la fecha y hora en que el cache fue guardado en el disco.

Otro directorio muy importante para nosotros, es en donde Safari guarda las Cookies: "/Users/(usuario)/Library/Cookies", en donde encontraremos el archivo "Cookies.plist" con todas las cookies recibidas por los websites visitados.

El comando "safari_cookies" extraerá de la Cookie, la fecha de creación y expiración, el dominio y el path del website, y los datos que contiene la Cookie.

SFT fue desarrollado por Jake Cunningham y puede ser descargado en jafat.sourceforge.net.

Ahora veamos de que forma podemos extraer información de estos archivos:

- History.plist:

KFS$ ./safari_hist /Users/KFS/Library/Safari/History.plist

El comando "safari_hist" extraerá del archivo "History.plist" la URL del website visitado, la fecha y hora de la ultima visita, la cantidad de visitas y el nombre de la pagina.

- Bookmarks.plist:

KFS$ ./safari_bm /Users/KFS/Library/Safari/Bookmarks.plist

El comando "safari_bm" extraerá del archivo "Bookmarks.plist" la URL del website guardado, su titulo y bajo que sección se encontraba.

- Downloads.plist:

KFS$ ./safari_downloads /Users/KFS/Library/Safari/Downloads.plist

El comando "safari_downloads" extraerá del archivo "Downloads.plist" la URL del website desde donde se descargo el archivo, los bytes transmitidos, el lugar donde se guardo el archivo y en que estado finalizo la descarga.

- Icons/:

KFS$ ./safari_icon_osx /Users/KFS/Library/Safari/Icons/00/07/3279106052-3693059452.cache

La versión 2.x de Safari guarda un cache de los archivos "favicon.ico" y metadatos relacionados de cada website en un directorio con este formato:

"/Users/(usuario)/Library/Safari/Icons/XX/XX/xxxxxxxxxx-xxxxxxxxxx.cache".

El comando "safari_icon_osx" extrae del archivo ".cache" la URL del website que contenía el archivo favicon.ico y la fecha y hora en que el cache fue guardado en el disco.

Otro directorio muy importante para nosotros, es en donde Safari guarda las Cookies: "/Users/(usuario)/Library/Cookies", en donde encontraremos el archivo "Cookies.plist" con todas las cookies recibidas por los websites visitados.

KFS$ ./safari_cookies /Users/KFS/Library/Cookies/Cookies.plist

El comando "safari_cookies" extraerá de la Cookie, la fecha de creación y expiración, el dominio y el path del website, y los datos que contiene la Cookie.

SFT fue desarrollado por Jake Cunningham y puede ser descargado en jafat.sourceforge.net.

viernes, 24 de agosto de 2007

Descubriendo qué programas fueron ejecutados en Windows

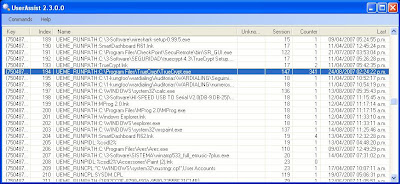

Se publicó una nueva herramienta llamada UserAssist que nos permite visualizar una lista de los programas que fueron ejecutados en un sistema Windows, junto a la cantidad de veces que cada programa se ejecutó, y la última fecha y hora de utilización.

Windows Explorer suele mostrar esta información en la parte izquierda del Start menu de XP, y la lista de los programas usados frecuentemente es guardada en la Registry de Windows bajo la siguiente key:

Windows Explorer suele mostrar esta información en la parte izquierda del Start menu de XP, y la lista de los programas usados frecuentemente es guardada en la Registry de Windows bajo la siguiente key:

HKEY_CURRENT_USER \ Software \ Microsoft \ Windows \ CurrentVersion \ Explorer \ UserAssist

Cuando UserAssist es ejecutado descifra los datos de la Registry y los visualiza como vemos a continuación:

Sin dudas esta pequeña herramienta puede aportar información muy importante a cualquier examinador forense.

Su autor, Didier Stevens, publicó UserAssist junto al código fuente del programa en su website. Para poder utilizar UserAssist, primero hay que tener instalado el .NET Framework 2.0 runtime.

jueves, 23 de agosto de 2007

Una imagen vale más...

Hace unos días, unos amigos querían hacerle una broma a otro recortando su cara de una fotografía digital para pegarla en el fotomontaje de una gran estrella del cine para adultos. Más allá de lo infantil de esta situación, debo admitir que el fotomontaje quedó muy bien, y prácticamente no se podía detectar a simple vista que era una foto trucada.

Esto me recordó una de las presentaciones de la Black Hat llamada "A Picture's Worth..." por Neal Krawetz de Hacker Factor Solutions, en donde se expusieron nuevas técnicas para el análisis forense de imágenes digitales.

Básicamente, Neal expuso el poder que tienen hoy en día las imágenes, planteo cuales son los problemas para detectar la manipulación de imágenes y describió las técnicas que se podrían usar para detectar una imagen modificada.

Las técnicas presentadas fueron las siguientes:

- Observation

- Basic Image Enhancements

- Color Tweaking

- Image Format Analysis

- Meta Data Analysis

- Quantization Table Fingerprinting

- Estimated Compression Level

- Advanced Image Level

- Error Level Analysis

- Principle Component Analysis

- Wavelet Transformations

Neal publicó en su website el código fuente de JpegQuality, una de las herramientas que presento en la Black Hat para visualizar las "quantization tables" y estimar la calidad de una imagen con formato JPEG. Todavía no se encuentran disponibles la presentación y el whitepaper pero me imagino que solo será cuestión de tiempo.

martes, 21 de agosto de 2007

Artículo de la Revista Prensario TI

Para todos los que me consultaron por el artículo que escribí para la Revista Prensario "TI Empresas", finalmente aquí lo tienen... disculpen la calidad de la imagen pero como no tenía un scanner a mano decidí sacarle una foto.

sábado, 18 de agosto de 2007

¿ Qué se dijo sobre The Sleuth Kit y EnCase en la Black Hat ?

Con mucha expectativa por parte del público, iSec Partners presento las vulnerabilidades descubiertas en The Sleuth Kit y EnCase.

Básicamente eran las que ya se habían hecho públicas unas semanas antes, que incluían ocultamiento de información, denegación de servicio e infinitos loops que causaban la no respuesta de ambos programas. Pero quedo claro que en ningún caso se pudo realizar una ejecución de código arbitrario en la computadora del Examinador, ni tampoco un compromiso de la evidencia adquirida, algo que había generado una preocupación importante.

Una novedad se produjo en el caso particular de EnCase Enterprise Edition v6, donde se presento una debilidad en el método criptográfico con el cual el SAFE verifica la identidad de una computadora a ser adquirida. Esto crearía la oportunidad para un atacante de realizar un hijacking de un sistema que recibió un pedido de adquisición, y donde el atacante podría enviarle al Examinador/SAFE otra imagen de disco alternativa. Este ataque en particular es solo para la versión Enterprise de EnCase que trabaja sobre la red, y no afecta a adquisiciones de datos que se hayan hecho en forma directa o a través del disco físico.

En mi opinión, las vulnerabilidades que podemos llegar a encontrar en el campo son las que provocan una denegación de servicio, ya que son generadas con el simple malformamiento de archivos, directorios, links y sistemas de archivos, pero hay que tener en cuenta que si bien solo se habló de TSK y EnCase, estas vulnerabilidades seguramente afectan a todos los programas conocidos de análisis forense.

Esperemos que todos los desarrolladores comiencen a focalizar aun más su atención en los estándares de seguridad con los que hacen sus productos.

A modo de anécdota, se realizó en la Black Hat la primera edición de los Pwnie Awards (ver caballito dorado), y EnCase quedo en cuarto lugar después de BMC, OpenBSD Y Norman Antivirus, en la categoría "Pwnie for Lamest Vendor Response".

martes, 14 de agosto de 2007

Todo llega a su fin...

Y sí... todo llega a su fin, después de dos días de Black Hat en Las Vegas y un par de semanas en New York, ayer a las 5 AM regresé de un verano espectacular al crudo invierno de Buenos Aires que todavía no termina.

La Black Hat estuvo muy buena, en los próximos días postearé algunos comentarios sobre las presentaciones en las que estuve, pero mientras tanto les dejó algunas fotos…

Johnny Long cerrando el primer día de la Black Hat, con su presentación No-Tech Hacking.

La Black Hat estuvo muy buena, en los próximos días postearé algunos comentarios sobre las presentaciones en las que estuve, pero mientras tanto les dejó algunas fotos…

Johnny Long cerrando el primer día de la Black Hat, con su presentación No-Tech Hacking.

El Caesars Palace de Las Vegas al atardecer, este es el hotel donde tuvo lugar la Black Hat.

El Apple Store de New York, que lo visité casi diariamente (también por el aire acondicionado y porque tenía Wireless Free).

Aquí me encuentro jugando con un iPhone, una pena que estén tan caros (500 dólares) porque están muy pero muy buenos.

Pero debo admitir que no resistí la tentación y me compré una MacBook negra que ya tendrá un capítulo aparte en este Blog ;)

sábado, 28 de julio de 2007

¿ EnCase fue Hackeado ?

Esa es la información que fue publicada en ComputerWorld sobre una de las ponencias que se realizará en la BlackHat llamada "Breaking Forensics Software: Weaknesses in Critical Evidence Collection".

Esa es la información que fue publicada en ComputerWorld sobre una de las ponencias que se realizará en la BlackHat llamada "Breaking Forensics Software: Weaknesses in Critical Evidence Collection".Los autores pertenecen a la empresa iSec Partners Inc, y hasta hace unos días no habían incluido ninguna descripción en el cronograma de la BlackHat, mientras que ahora podemos encontrar lo siguiente:

"In this talk, we will present our findings from applying several software exploitation techniques to leading commercial and open-source forensics packages. We will release several new file and file system fuzzing tools that were created in support of this research, as well as demonstrate how to use the tools to create your own malicious hard drives and files."

Según el artículo de ComputerWorld, iSec Partners descubrió fallas de seguridad en EnCase y The Sleuth Kit, que harían que estas dos reconocidas soluciones de análisis forense dejen de funcionar. No esta claro si sería posible ejecutar código arbitrario en el sistema del examinador, o si sería posible contaminar la evidencia que esta bajo investigación.

En cualquier caso, hay muchos ojos que estarán puestos sobre esta presentación, y principalmente de abogados de la defensa a los que les encantaría tener un buen argumento para desestimar análisis realizados con EnCase en la corte.

Lo que podemos dar por seguro, es que los autores de esta presentación deben encontrarse bajo una gran presión si tenemos en cuenta que Guidance Software esta estrechamente ligado al gobierno, y a fuerzas militares y de seguridad de los USA.

Ya sea que esta presentación tenga algo de cierto o no, yo estaré presente en la BlackHat para darles mis comentarios, así que me despido por dos semanas en la que intentaré seguir blogueando! ;)

---> ACTUALIZADO Horas más tarde....

Las vulnerabilidades en cuestión serían las siguientes:

1. [Logical] Disk Image Cannot be Acquired With Certain Corrupted MBR Partition Table.

2. Corrupted NTFS file system crashed EnCase during acquisition.

3. Corrupted Microsoft Exchange database crashes EnCase during multi-threaded search/analysis concurrent to acquisition.

4. Corrupted NTFS file systems Causes Memory Error.

5. EnCase Had Difficulty Reading Intentionally Corrupted NTFS File System Directory.

6. EnCase Crashes When Viewing Certain Deeply Nested Directories.

Después de Las Vegas comentaré más sobre esto...

domingo, 22 de julio de 2007

Análisis Forense de Celulares con Neutrino

En mi post del 31 de Mayo "Guidance presenta Neutrino" realice una introducción con algunos detalles técnicos sobre el nuevo producto de Guidance Software para análisis forense de celulares llamado Neutrino. Ahora veamos cómo trabaja...

Una de las cosas más interesantes que podemos encontrar dentro del kit de Neutrino es la bolsa bloqueadora de señales llamada "WaveShield".

WaveShield esta diseñada para bloquear toda comunicación entre nuestro dispositivo y la torre de telefonía celular, lo cual es particularmente importante si dentro de nuestra investigación necesitamos conocer el último paradero del sospechoso.

La caja de Neutrino se conecta con WaveShield a través de un cable RJ45 y un cable USB. Entre estos dos cables podemos ver conectado a un puerto USB de la caja el lector de tarjetas SIM.

A través de una ventana especialmente diseñada en WaveShield podemos visualizar la pantalla del celular y manipularlo sin problemas, ya que el material con el cual fue construida la bolsa protectora es lo suficientemente flexible para hacerlo sin problemas.

Si para nosotros no es importante que el celular tenga comunicación con la torre o con otros dispositivos, también podemos conectarlo directamente a la caja de Neutrino con un cable USB.

Finalmente desde EnCase podemos elegir dentro de una larga lista el celular que tenemos que analizar, y luego de realizar la adquisición de los datos del mismo, por ejemplo podríamos correlacionar toda esta información con datos que hayamos adquirido del disco rígido de una computadora.

Neutrino es un producto realmente innovador, al igual que lo fue EnCase cuando salió al mercado por primera vez. Yo quiero uno! ;)

miércoles, 11 de julio de 2007

Metodologías sobre Análisis Forense

Aunque parezca mentira, es muy difícil encontrar en Internet material sobre metodologías y procedimientos de análisis forense.

Sin duda lo podríamos atribuir a que es una ciencia nueva, pero creo que también hay mucha falta de colaboración entre los profesionales del área, y tal vez una cuota de secretismo con todo lo relacionado al tema.

Hace unas semanas, este problema fue tratado en el podcast de CyberSpeak, y a causa de ello algunas organizaciones comenzaron a compartir los documentos que habían desarrollado.

La siguiente es la metodología que utiliza el Departamento de Justicia de los EEUU:

Sin duda lo podríamos atribuir a que es una ciencia nueva, pero creo que también hay mucha falta de colaboración entre los profesionales del área, y tal vez una cuota de secretismo con todo lo relacionado al tema.

Hace unas semanas, este problema fue tratado en el podcast de CyberSpeak, y a causa de ello algunas organizaciones comenzaron a compartir los documentos que habían desarrollado.

La siguiente es la metodología que utiliza el Departamento de Justicia de los EEUU:

Suscribirse a:

Entradas (Atom)