Hace 15 días atrás, comencé el "Experimento Blogger, 15 Posts en 15 Días", con el propósito de comprobar si la cantidad de posts realizados influyen directamente en la cantidad de visitas recibidas.

Estos fueron los 15 posts realizados:

Estos fueron los 15 posts realizados:

Día 1: Experimento Blogger, 15 Posts en 15 Días

Día 2: Estalló la CyberGuerra!

Día 3: Obteniendo una Shell de Meterpreter

Día 4: Meterpreter x Tres!

Día 5: Wardialing ¿reloaded?

Día 6: Entrevista a Google

Día 7: Twitteros de Seguridad en Argentina

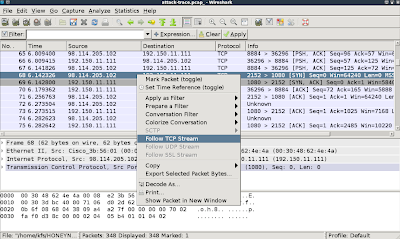

Día 8: Extrayendo Binarios de Capturas PCAP con Wireshark

Día 9: Jugando con NeXpose y MetaSploit

Día 10: Increíble Bug en JUNOS

Día 11: Descifrando WEP/WPA/WPA2 con Wireshark

Día 12: Los Adolescentes, ¿Son una Advanced Persistent Threat?

Día 13: Crea Tu Avatar Con Photoshop

Día 14: Ingeniería Social con Applets firmados de Java en MetaSploit

Día 15: Final del Experimento Blogger!

Estadísticas del Experimento

Uno puede suponer que si escribís más seguido, vas a recibir más visitas, lo cual comprobé que es cierto, pero la verdadera pregunta es, ¿Cuántas más visitas?

En el caso del RSS, podemos ver que después del último pico hacia abajo, que fue la semana anterior al experimento en donde no escribí nada, crece un poco más rápido la cantidad de lectores, y también, el volumen diario de accesos:

En el caso del RSS, podemos ver que después del último pico hacia abajo, que fue la semana anterior al experimento en donde no escribí nada, crece un poco más rápido la cantidad de lectores, y también, el volumen diario de accesos:

Antes del experimento, el pico máximo de lectores de RSS fue de 643, y después del experimento, el pico máximo fue de 674, osea que se sumaron unos 30 lectores más de RSS en dos semanas.

Las visitas diarias al blog, antes del experimento eran de un promedio de 70, y después del comienzo del mismo, de un poco más de 100 todos los días.

Los lectores suscriptos por correo electrónico, antes eran 53, y ahora son 53, una persona llamada Ariel se suscribió, y luego a los dos días se desuscribió, ¿Qué me haces Ariel? me arruinas las estadísticas :P

Las visitas diarias al blog, antes del experimento eran de un promedio de 70, y después del comienzo del mismo, de un poco más de 100 todos los días.

Los lectores suscriptos por correo electrónico, antes eran 53, y ahora son 53, una persona llamada Ariel se suscribió, y luego a los dos días se desuscribió, ¿Qué me haces Ariel? me arruinas las estadísticas :P

Análisis y Conclusión

Bueno, estoy lejos de ser un conocedor del marketing en Internet, pero mis conclusiones son las siguientes:

Si tu blog ya tiene un crecimiento lento pero sostenido, escribiendo más seguido vas a lograr acelerar ese crecimiento. En el caso de KungFooSion, los lectores que se sumaban por RSS en 1 mes, se sumaron en la mitad de ese tiempo, pero no hubo un crecimiento demasiado importante que llame la atención.

Como comente al comienzo de este experimento, las veces que más creció este blog, fue cuando desde otros blogs, con un tráfico mucho más importante, se mencionára a KungFooSion. Aprovecho para agradecer a Security By Default, Spamloco y Geekotic, por la buena onda :-)

También me paso un par de veces, realizar un post que por alguna razón gustara mucho, y atrajera muchas visitas desde taringa o meneame, pero siempre fueron posts que no tenían demasiado contenido y eran cosas mas anecdóticas o de humor.

Si tu blog ya tiene un crecimiento lento pero sostenido, escribiendo más seguido vas a lograr acelerar ese crecimiento. En el caso de KungFooSion, los lectores que se sumaban por RSS en 1 mes, se sumaron en la mitad de ese tiempo, pero no hubo un crecimiento demasiado importante que llame la atención.

Como comente al comienzo de este experimento, las veces que más creció este blog, fue cuando desde otros blogs, con un tráfico mucho más importante, se mencionára a KungFooSion. Aprovecho para agradecer a Security By Default, Spamloco y Geekotic, por la buena onda :-)

También me paso un par de veces, realizar un post que por alguna razón gustara mucho, y atrajera muchas visitas desde taringa o meneame, pero siempre fueron posts que no tenían demasiado contenido y eran cosas mas anecdóticas o de humor.

Aprendizaje Personal

Tener la obligación de escribir algo todos los días tiene sus aspectos positivos y también negativos.

Lo positivo, es que a veces la creatividad trabaja bajo presión, y cuando menos lo pensas te salen cosas interesantes, o que de otra forma nunca las hubieras hecho.

También, el hecho de explicar o escribir sobre algo, implica un aprendizaje sobre ese tema. En mi caso, termino de aprender las cosas cuando las puedo explicar, y este blog nació como eso, como una forma de aprender.

Lo negativo, es que si realmente no tenés tiempo para escribir, la calidad de los posts baja considerablemente. Creo que en general, durante estos 15 días, mantuve una calidad aceptable, pero también me paso de verme obligado a hacer un post como "Crea Tu Avatar Con Photoshop" por falta de tiempo, o quedarme con las ganas de profundizar o desarrollar un poco más otros posts.

Como conclusión, no me costo tanto escribir todos los días, aunque creo que en adelante, va a ser mas saludable escribir día por medio. Después de todo, esto es solo un "Blog Personal" ;-)

Lo positivo, es que a veces la creatividad trabaja bajo presión, y cuando menos lo pensas te salen cosas interesantes, o que de otra forma nunca las hubieras hecho.

También, el hecho de explicar o escribir sobre algo, implica un aprendizaje sobre ese tema. En mi caso, termino de aprender las cosas cuando las puedo explicar, y este blog nació como eso, como una forma de aprender.

Lo negativo, es que si realmente no tenés tiempo para escribir, la calidad de los posts baja considerablemente. Creo que en general, durante estos 15 días, mantuve una calidad aceptable, pero también me paso de verme obligado a hacer un post como "Crea Tu Avatar Con Photoshop" por falta de tiempo, o quedarme con las ganas de profundizar o desarrollar un poco más otros posts.

Como conclusión, no me costo tanto escribir todos los días, aunque creo que en adelante, va a ser mas saludable escribir día por medio. Después de todo, esto es solo un "Blog Personal" ;-)

Los 10 Posts Mas Leídos

1. Twitteros de Seguridad en Argentina

2. Estalló la CyberGuerra!

3. Experimento Blogger, 15 Posts en 15 Días

4. Obteniendo una Shell de Meterpreter

5. Extrayendo Binarios de Capturas PCAP con Wireshark

6. Jugando con NeXpose y MetaSploit

7. Descifrando WEP/WPA/WPA2 con Wireshark

8. Entrevista a Google

9. Increíble Bug en JUNOS

10. Meterpreter x Tres!